Mit Bild

Was bedeutet sichere Kommunikation?

Jeder kann E-Mails empfangen und senden – und darin liegt das Problem.

Mit Bild

Mit relativ wenig Aufwand kann man den Absender fälschen, den Inhalt manipulieren und insgesamt die Vertraulichkeit verletzen. Solange nur eine Plausibilitätsprüfung nach dem gesunden Menschenverstand möglich ist, ist die Wahrscheinlichkeit gegeben, dass man ein Opfer von Internet-Betrug ist. Hiervon leben die Urheber von Phishing-Mails. So werden Viren verbreitet, Login- und Kontodaten unter falschem Vorzeichen eingesehen und es wird Identitätsbetrug mit weitreichenden Folgen begangen.

Mit Bild

Verschlüsselte oder signierte Mails sind fälschungssicher

Um sicherzugehen, dass die E-Mails authentisch, d.h. wirklich vom angegebenen Absender verschickt worden sind und auch nicht verändert wurden, müssen diese Nachrichten signiert werden. Für den Empfänger gibt es hier keine Nachteile: Er kann die Mail problemlos mit seinem E-Mail-Client lesen. Bei einer signierten Mail kann er aber sicher sein, dass sie nicht auf dem Wege zu ihm verändert wurde.

Mit Bild

Um Ihre E-Mail-Kommunikation wirklich vertraulich zu gestalten, müssen Sie Ihre Nachrichten verschlüsseln. Mit einem mathematischen Verfahren werden die Nachrichten so verändert, dass sie für Unbefugte nur noch wie Zeichensalat aussehen. Für beide Vorgänge benötigen Sie Software, die inzwischen für die meisten Plattformen leicht zu installieren ist.

Mit Bild

Verschlüsselungsarten: HTTPS, SSL/TLS und Ende-zu-Ende-Verschlüsselung

Es gibt einige Verschlüsselungsverfahren – auch für E-Mails. Viele Anbieter werben mit HTTPS und SSL/TLS. Dies sind zwar auch Verschlüsselungsverfahren, die aber die E-Mail nicht auf ihrem gesamten Weg gegen unbefugten Zugriff absichern. Verfahren, die dafür sorgen, dass tatsächlich nur der Absender und der wahre Empfänger eine Mail lesen können, werden dagegen als Ende-zu-Ende-Verschlüsselung bezeichnet.

Mit Bild

E-Mails verschlüsseln und/oder signieren: PGP oder S/MIME

Fast alle Arten der sicheren Kommunikation werden heutzutage mit der sogenannten Public-Key-Verschlüsselung umgesetzt. Hierfür gibt es zwei gängige Verfahren: PGP (Pretty Good Privacy) und S/MIME. Mit beiden kann man signieren, mit beiden kann man Nachrichten Ende-zu-Ende verschlüsseln, und beide haben ihre Vor- und Nachteile.

Mit Bild

Darüber hinaus gibt es inzwischen auch Anbieter, die es Anwendern einfacher machen wollen, die eigenen E-Mails zu signieren und zu verschlüsseln. Dazu gehören ProtonMail und Tutanota. In diesem Beitrag werden wir alle vier Möglichkeiten behandeln. Am Ende können Sie selber entscheiden, welches Verfahren für Sie infrage kommt – und wann und ob Sie überhaupt verschlüsseln wollen.

Mit Bild

Wie funktioniert Public-Key-Verschlüsselung?

Das Ziel: Der Absender, z.B. Alice, will eine Nachricht an ihren Freund Bob schicken, ohne dass jemand anderes als Bob die Nachricht lesen kann. Ebenfalls will Bob sicher sein, dass die Nachricht wirklich von Alice ist. Wie macht man das?

Jeder Beteiligte hat zwei Schlüssel, die zusammengehören, aber unterschiedlich verteilt und eingesetzt werden.

Diese Schlüssel sind sehr lange Zeichenketten, die zum Beispiel in einer Textdatei gespeichert werden können. Alices öffentlicher Schlüssel darf überall im Netz kursieren, den privaten hält Alice sorgfältig geheim. Für Bob gilt das Gleiche.

Wenn Alices Freund Bob mit ihr vertraulich kommunizieren will, nimmt er ihren öffentlichen Schlüssel und verschlüsselt seine Nachricht damit. Er schickt die Nachricht an Alice, die sie mit ihrem privaten Schlüssel wieder leserlich machen kann. Niemand sonst außer Alice kann die Nachricht lesen – nicht einmal mehr Bob selbst, nachdem sie verschlüsselt ist.

Unabhängig davon kann Alice mit ihrem privaten Schlüssel eigene Nachrichten signieren. Es wird eine Signatur an die Nachricht angehängt, und jeder, der Alices öffentlichen Schlüssel hat, kann damit kontrollieren, dass die Signatur korrekt ist und die Nachricht tatsächlich von Alice stammt.

Also mit dem privaten Schlüssel kann jeder, anders als der Name vermuten lässt, nicht nur verschlüsseln, sondern seine Nachrichten auch signieren. Wichtig: Eine Nachricht kann signiert sein – also fälschungssicher gemacht werden –, ohne verschlüsselt zu sein. In beiden Fällen werden aber dieselben Schlüssel, dieselbe Software und dieselben Verfahren (PGP oder S/MIME) eingesetzt.

Mit Bild

Lösung für Individualisten: OpenPGP

Die Abkürzung PGP steht für „Pretty Good Privacy“, also „ziemlich gute Geheimhaltung“, und wurde Anfang der 1990er-Jahre entwickelt. PGP ist heute eine kostenpflichtige Software, hat aber einen kostenfreien Cousin, OpenPGP, und darauf aufbauend GPG (GNU Privacy Guard – mit einer grafischen Oberfläche). Alle beruhen auf den Prinzipien, die wir hier vorstellen.

Der Einstieg in PGP ist kostenlos und sofort möglich; in der Regel müssen Sie aber zusätzliche Software installieren. Die mit Abstand benutzerfreundlichste Lösung für Windows- und Linux-Nutzer ist das Add-on Enigmail für den E-Mail-Client Mozilla Thunderbird (Mozilla ist die gleiche Organisation, die auch den Firefox herausgibt). Für Mac-Nutzer ist die einfachste Lösung GPG Suite für den in macOS bereits mitgelieferten E-Mail-Client Mail.

Es gibt auch PGP-Plug-ins für den E-Mail-Client Microsoft Outlook, der aber in Benutzbarkeit dem Add-on Enigmail nicht das Wasser reichen kann. Da Thunderbird freie Software ist, können Sie sich ihn ohne weitere Kosten auch parallel zu Outlook installieren und betreiben. Thunderbird ist hier zu beziehen: https://www.mozilla.org/de/thunderbird/

Mit Bild

Kurzanleitung: OpenPGP unter Windows und Linux mit Enigmail für Thunderbird

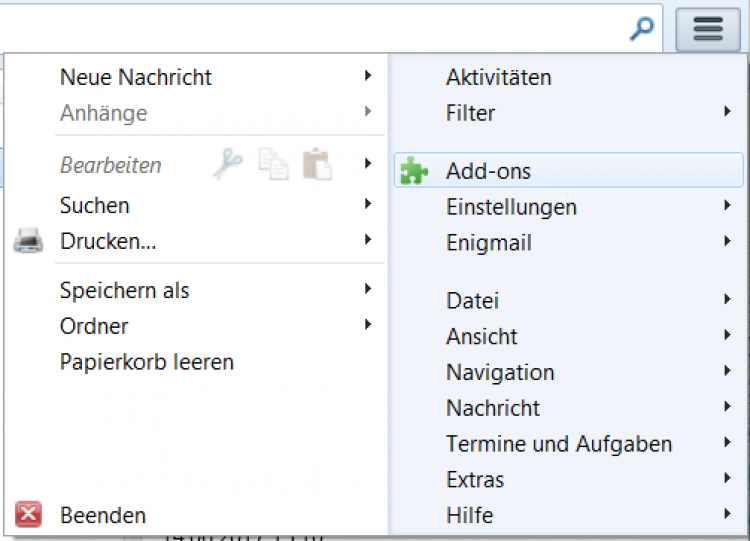

Wenn Sie Thunderbird fertig eingerichtet haben, können Sie über den Menüpunkt „Add-ons“ (siehe Abbildung) und „Erweiterungen“ nach Enigmail suchen und dies direkt aus Thunderbird heraus installieren. Der Add-on-Manager installiert dabei automatisch auch die Software, die für die Verschlüsselung selbst benötigt wird. Unter Windows ist dies Gpg4win.

Mit Bild

Mit Bild

Eine detaillierte Anleitung zur Installation und Einrichtung von Enigmail – inklusive der Erstellung Ihres Schlüsselpaares – finden Sie hier: https://www.thunderbird-mail.de/lexicon/entry/17-enigmail/

Mit Bild

Öffentlichen Schlüssel mit Enigmail verteilen

Unter dem Menüpunkt „Enigmail“ und „Schlüssel verwalten …“ können Sie Ihren öffentlichen Schlüssel auf Schlüsselserver hochladen. Dies sind allgemein zugängliche Server – jeder kann mit seinem Mailclient eine Verbindung zu einem dieser Server aufbauen – und Ihren öffentlichen Schlüssel hochladen. So können auch Menschen, die Sie (noch) nicht kennen, Ihnen mithilfe dieses Schlüssels verschlüsselte E-Mails schicken.

Achtung! Wenn Sie Ihren Schlüssel auf einen solchen Server hochladen, sollten Sie vorher ein sogenanntes Rückruf-Zertifikat (Revocation Certificate) erstellen und an einem sicheren Ort speichern. Mit diesem Zertifikat können Sie später beweisen, dass Sie der Inhaber des öffentlichen Schlüssels sind und daher berechtigt sind, ihn vom Schlüsselserver zurückzuziehen. Das ist wichtig, wenn Sie einen neuen Schlüssel generiert haben und nicht mehr möchten, dass Menschen Ihren alten öffentlichen Schlüssel benutzen – zum Beispiel, weil Sie Ihren alten privaten Schlüssel verloren haben.

Mit Bild

Private Schlüssel niemals weitergeben

Sie können Ihren privaten Schlüssel in eine Textdatei exportieren, um ihn beispielsweise in einem Tresor einzuschließen oder ihn auf einem anderen Gerät zu verwenden.

Vorsicht:

Wenn Sie Ihren privaten Schlüssel verlieren, können Sie frühere verschlüsselte Kommunikation nicht mehr lesen! Es gibt keine Funktion, mit der man den privaten Schlüssel wie ein Passwort zurücksetzen kann.

Wenn jemand anderes Ihren privaten Schlüssel in die Hände bekommt, kann wiederum derjenige alle verschlüsselten Nachrichten an Sie lesen!

Mit Bild

Öffentliche Schlüssel per Mail verschicken

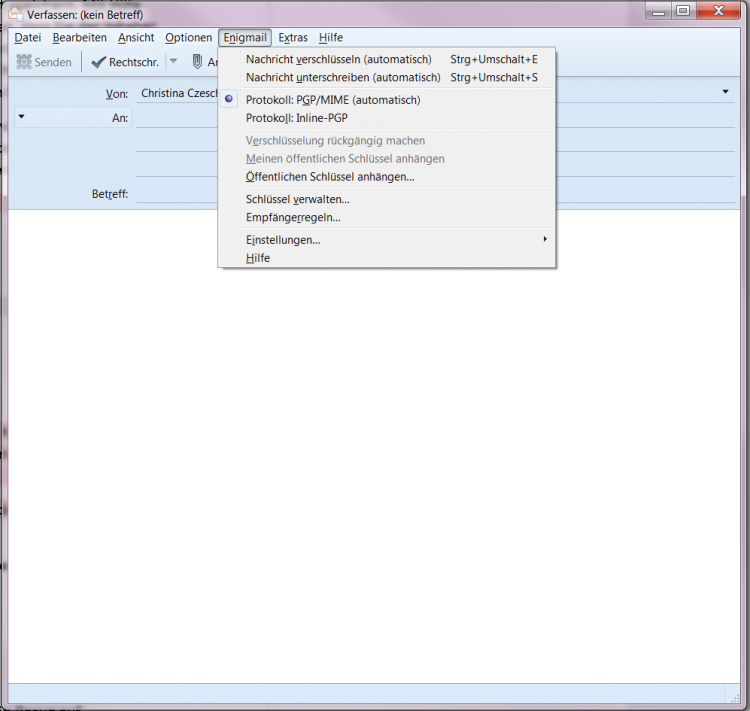

Die einfachste Möglichkeit, Ihren öffentlichen Schlüssel weiterzugeben, ist, ihn an ausgehende E-Mails anzuhängen. Dies können Sie direkt aus dem Fenster heraus tun, in dem Sie eine neue Nachricht verfassen (siehe Abbildung): Menüpunkt >>„Enigmail“ >> „Öffentlichen Schlüssel anhängen“.

Mit Bild

Mit Bild

Der Empfänger, der ebenfalls Enigmail oder eine andere PGP-Software installiert haben muss, bekommt nun nicht nur Ihre E-Mail, sondern auch eine kleine Textdatei als Anhang. Diese Datei enthält Ihren öffentlichen Schlüssel. Die PGP-Software des Empfängers erkennt dies und speichert den Schlüssel in der Schlüsselverwaltung des Empfängerprogramms ab. Dort steht Ihr öffentlicher Schlüssel dem Empfänger nun immer zur Verfügung, wenn er Ihnen in Zukunft eine verschlüsselte Mail schicken will.

Sie können zu diesem Zeitpunkt noch niemandem eine verschlüsselte E-Mail schicken, Sie können lediglich mit Ihrem privaten Schlüssel Mails signieren.

Mit Bild

Verschlüsseln geht erst mit dem öffentlichen Schlüssel des Gesprächspartners

Um zu verschlüsseln, müssen Sie zuerst den öffentlichen Schlüssel eines Kommunikationspartners in Ihre Schlüsselverwaltung importieren. Entweder lassen Sie sich dafür von jemandem seinen öffentlichen Schlüssel per Mail schicken, oder Sie gehen über die Menüpunkte „Schlüssel verwalten …“ und „Schlüsselserver“. Hier können Sie dann auf den öffentlichen Schlüsselservern den öffentlichen Schlüssel eines bestimmten Empfängers suchen (Sie brauchen dazu Namen und/oder E-Mail-Adresse) oder wählen „Schlüssel für alle Kontakte suchen“. Bei Letzterem geht Enigmail dann Ihr gesamtes Adressbuch durch und sucht öffentliche Schlüsselserver nach Schlüsseln für die dort verzeichneten E-Mail-Adressen ab. Wenn welche gefunden werden, werden sie automatisch in Ihre Schlüsselverwaltung importiert.

Nun können Sie Ihre erste verschlüsselte Mail schicken: Schreiben Sie dazu einfach eine herkömmliche Mail an einen der Empfänger, deren öffentliche Schlüssel Sie importiert haben. Per Voreinstellung wird Enigmail diese E-Mail dann automatisch verschlüsseln. Das will man nicht immer. Sie können diese Voreinstellung ändern: Gehen Sie dazu im Hauptmenü von Thunderbird auf „Einstellungen“, „Konten-Einstellungen“ und „OpenPGP-Sicherheit“ und wählen Sie die gewünschte Option aus.

Mit Bild

Gehört dieser Schlüssel wirklich meinem Gesprächspartner?

An diesem Punkt können Ihre verschlüsselten E-Mails nicht mehr von jedem gelangweilten Teenager mit einem PC und Internetanschluss gelesen werden. Eine Gefahr ist aber noch nicht ausgeschlossen: dass jemand Ihnen einen gefälschten öffentlichen Schlüssel unterschiebt und die E-Mails liest, die Sie mit diesem Schlüssel verschlüsselt haben. Dies wäre schon ein relativ gezielter Angriff, ist aber möglich.

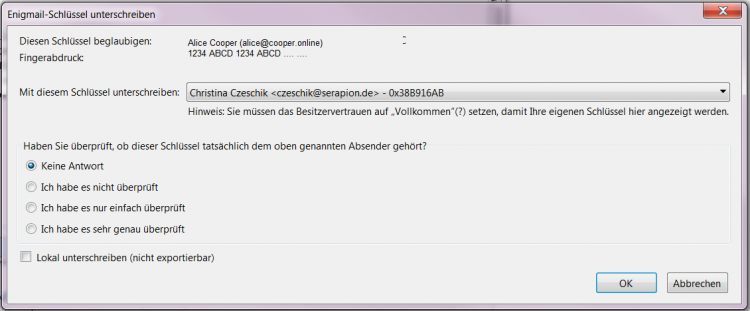

Um dieses Problem zu lösen, können PGP-Nutzer gegenseitig ihre öffentlichen Schlüssel signieren. Wählen Sie dazu in einer entschlüsselten oder signierten Nachricht rechts oben den Button „Details“ und den Menüpunkt „Schlüssel unterschreiben …“. Hier haben Sie nun die Möglichkeit, den öffentlichen Schlüssel Ihres Kommunikationspartners – beispielsweise Alice – mit Ihrem eigenen privaten Schlüssel zu beglaubigen. Sie bürgen also gewissermaßen dafür, dass der öffentliche Schlüssel der echten Person Alice gehört. Um dies richtig zu machen, sollten Sie einen zweiten Kommunikationskanal außer E-Mail verwenden, beispielsweise das Telefon: Lassen Sie sich von Alice am Telefon den Fingerprint – also den Buchstaben- und Zahlencode, der ihren Schlüssel identifiziert – vorlesen und gleichen ihn dabei mit dem Fingerprint ab, der Ihnen in Thunderbird angezeigt wird (siehe Abbildung).

Mit Bild

Mit Bild

Lösung für Unternehmen: S/MIME

In größeren Organisationen ist häufig S/MIME im Einsatz. Diese Methode funktioniert in Bezug auf Verschlüsselung und Signatur ähnlich wie PGP, nämlich mit privatem und öffentlichem Schlüssel. Während bei PGP aber die Benutzer sich gegenseitig ihre öffentlichen Schlüssel signieren, gibt es bei S/MIME stattdessen zentrale Zertifizierungsstellen. Diese Stellen signieren im Sprachgebrauch von S/MIME nicht öffentliche Schlüssel, sondern Zertifikate. Dies kommt aber auf das Gleiche hinaus, weil ein Zertifikat einen öffentlichen Schlüssel mit der zugehörigen Identität (und gegebenenfalls der zuständigen Zertifizierungsstelle) enthält.

Zertifizierungsstellen (Certificate Authorities, CAs) für S/MIME sind beispielsweise CAcert, StartSSL oder Comodo. Aber auch größere Unternehmen unterhalten oft ihre eigenen Zertifizierungsstellen, die wiederum von anderen Stellen, die in der Hierarchie höher stehen, zertifiziert werden.

Mit Bild

S/MIME ist oft schon eingebaut

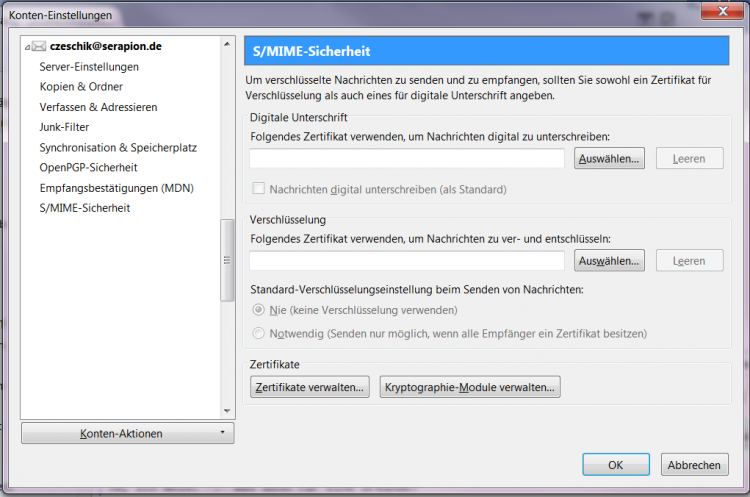

S/MIME lässt sich mit den meisten E-Mail-Clients, beispielsweise Thunderbird, Outlook oder Mail unter macOS ohne Installation von Zusatzsoftware nutzen. In Thunderbird können Sie über „Einstellungen“, „Konten-Einstellungen“ und „S/MIME-Sicherheit“ Ihre Zertifikate verwalten (siehe Abbildung).

Mit Bild

Mit Bild

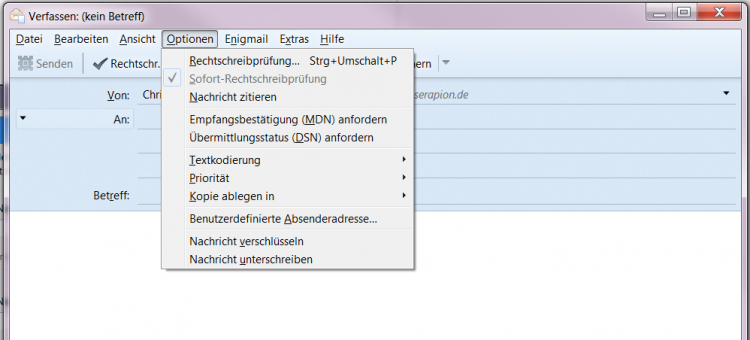

Wenn Sie eine neue E-Mail schreiben, können Sie über „Optionen“ und „Nachricht verschlüsseln“ bzw. „Nachricht signieren“ die Verschlüsselung und Signatur durch Ihr S/MIME-Zertifikat aktivieren (siehe Abbildung).

Mit Bild

Mit Bild

Eine Alternative zu den bereits eingebauten S/MIME-Fähigkeiten in Outlook und Thunderbird ist das Programm Volksverschlüsselung des Fraunhofer SIT und der Telekom. Dort wird auch eine eigene Zertifizierungsstelle bereitgestellt.

Mit Bild

Entweder S/MIME oder PGP

S/MIME und PGP sind leider nicht kompatibel. Das heißt, ein Empfänger mit einem OpenPGP-Zertifikat kann eine mit S/MIME verschlüsselte Mail nicht lesen, und umgekehrt. Sie können aber durchaus gleichzeitig S/MIME und PGP in Ihrem Mail-Client installiert haben und verschiedene E-Mails entweder mit PGP oder S/MIME verschlüsseln.

Mit Bild

Schlüsselverwaltung vereinfacht: ProtonMail und Tutanota

Wie Sie sehen, ist die Verwaltung von Schlüsseln und Zertifikaten sowohl in PGP als auch in S/MIME umständlich. Das schreckt viele Menschen ab.

Es gibt jedoch Anbieter von E-Mail-Diensten, die es ihren Nutzern einfacher, aber genauso sicher machen wollen. Zwei davon, die schon länger auf dem Markt sind, sind ProtonMail und Tutanota. ProtonMail ist das Produkt der Schweizer Firma Proton Technologies AG, die von ehemaligen Wissenschaftlern des CERN gegründet wurde. Tutanota wurde von der Tutao GmbH mit Sitz in Deutschland entwickelt.

Preise und Leistungen sind bei ProtonMail und Tutanota ähnlich. Beide Dienste haben kostenlose Basis-Accounts und kostenpflichtige Accounts mit mehr Speicherplatz bzw. zusätzlichen Leistungen. ProtonMail ist bekannter, auch international, während Tutanota durch einen Firmensitz in Deutschland punktet.

Beide Anbieter werben mit verschlüsselter E-Mail und ohne den Kopfschmerz, den die Schlüsselverwaltung verursacht. Bei beiden kann man verschlüsselte E-Mail-Kommunikation auch im Mobilbereich anwenden, was sonst mit PGP und S/MIME nicht gut funktioniert.

ProtonMail arbeitet dabei selbst mit OpenPGP, allerdings mit dem Unterschied, dass der private Schlüssel des Benutzers verschlüsselt auf dem ProtonMail-Server gespeichert wird, mit einem Passwort, das nur dem Nutzer bekannt ist. Tutanota verwendet ein eigenes Verfahren, bei dem ebenfalls der Schlüssel des Nutzers auf dem Server gespeichert wird.

Mit Bild

Kommunikation nach außen möglich

Sowohl ProtonMail als auch Tutanota ermöglichen auch das Senden von unverschlüsselten E-Mails an Empfänger, die einen anderen Mailanbieter haben. Auch verschlüsselte E-Mails können an solche Empfänger versandt werden: Der Adressat erhält dann einen Link, mit dem er die Nachricht bei ProtonMail bzw. Tutanota abrufen kann. Hierzu müssen Sie dem Empfänger aber auf sicherem Weg (beispielsweise mündlich) ein dazu festgelegtes Passwort mitteilen.

Mit Bild

ProtonMail und Tutanota: Weniger sicher als S/MIME und PGP im eigenen E-Mail-Client

Die bessere Benutzbarkeit von ProtonMail und Tutanota im Vergleich zu S/MIME oder PGP im eigenen E-Mail-Client wird dadurch ermöglicht, dass der Nutzer nicht selbst seinen privaten Schlüssel verwalten muss. Das bedeutet aber, dass der Nutzer nicht kontrollieren kann, ob der E-Mail-Anbieter nicht doch das Passwort zur Entschlüsselung des privaten Schlüssels speichert und – entgegen den Marketing-Aussagen – auf alle E-Mails zugreifen kann. Sichere Ende-zu-Ende-Verschlüsselung setzt nach wie vor voraus, dass der Nutzer seinen privaten Schlüssel selbst in der Hand hat und ihn unter keinen Umständen herausgibt.

Aber: Auch wenn ProtonMail und Tutanota selbst Zugriff auf die Kommunikation hätten, wären die mit ihnen verschlüsselten E-Mails immer noch besser geschützt als gänzlich unverschlüsselte E-Mails.

Mit Bild

Checkliste: Verschlüsseln – ja oder nein?

Ob, wann und wie Sie Ihre E-Mail-Kommunikation verschlüsseln, hängt von vier Fragen ab:

Sind Sie von Berufs wegen zu Verschwiegenheit verpflichtet?

Wie sensibel sind die Daten, die Sie verschicken wollen?

Mit wem kommunizieren Sie? Wie oft werden Sie sich per E-Mail mit dieser Person austauschen?

Sind Sie bereit, Geld für eine sichere, aber bequeme E-Mail-Lösung auszugeben? Und wenn ja, wie viel?

Mit Bild

Rechtliche oder vertragliche Pflicht zur Verschlüsselung

Es gibt verschiedene Situationen, die eine sichere Kommunikation von Rechts wegen erforderlich machen.

Als Anwältin, Arzt, Psychologin oder Sozialarbeiter gehen Sie mit sensiblen, personenbezogenen Daten um. Sie sind als Berufsgeheimnisträger gesetzlich dazu verpflichtet, Ihre Kommunikation vertraulich zu halten (§ 203 StGB). Kommunikation mit unverschlüsselter E-Mail erfüllt diese Anforderungen nicht – auch wenn das im Alltag oft ignoriert wird.

Wenn Sie Aufträge von großen Unternehmen erhalten (wollen), dann schreiben oft schon deren Compliance-Richtlinien vor, dass eine unverschlüsselte Kommunikation oder unverschlüsseltes Teilen von Dateien nicht erlaubt ist. Häufig ist in großen Organisationen S/MIME im Einsatz.

Wenn Sie mit technologieaffinen Kunden arbeiten, z.B. mit Entwicklern oder anderen IT-Spezialisten, zeigen Sie mit dem Angebot von sicherer Kommunikation, dass Ihnen die Sicherheit von Kundendaten wichtig ist. Dies ist ein Alleinstellungsmerkmal, mit dem Sie sich vom Großteil Ihrer Mitbewerber absetzen. Unter den eher individualistischen Freelancern und „Hackern“ im IT-Bereich ist PGP die bevorzugte Lösung zum sicheren E-Mailen.

Datenschutz und Datensicherheit werden in Deutschland wichtiger genommen als in anderen Ländern – so ist im Technologiesektor „Security made in Germany“ zum Verkaufsargument geworden.

Mit Bild

Imagegewinn durch sichere Kommunikation

Laut einer aktuellen Studie (2016 Global Encryption Trends Study) hat in Deutschland der im internationalen Vergleich größte Anteil der Unternehmen eine Verschlüsselungsstrategie, nämlich 61 % (internationaler Durchschnitt: 36 %).

Mit Bild

Fazit

Wenn Sie mit sensiblen Daten arbeiten oder eine Zielgruppe haben, die sehr auf Datenschutz bedacht ist, punkten Sie, wenn Sie verschlüsselte E-Mail-Kommunikation anbieten. PGP oder S/MIME sind dabei immer noch der Königsweg. ProtonMail und Tutanota sind Kompromiss-Lösungen, die leichter zu benutzen sind, aber Abstriche bei der Sicherheit machen. Sie können aber davon ausgehen, dass Ihre E-Mails mit einer Verschlüsselung durch ProtonMail oder Tutanota immer noch besser geschützt sind als ohne Verschlüsselung.